Bu yazımızda zararlı yazılımların (malware, APT) network aktivitelerini analiz etmek için çeşitli uygulamalardan bahsedeceğim. Bilindiği gibi bir paket analizine başlamadan önce bu pakette olası zararlının tespiti ve ön bilgi almak için, ilk aşamada IDS/IPS sisteminden geçirip analiz etmemiz lazım. Burada zararlı yazılımların dinamik ve static analizlerinden önce gelişmiş araçlarla network katmanında inceleme yapmamız gerekir.

Bu sebeple açık kaynak araçlardan faydalanacağız. IDS için “Snort” ve Snort için ise özellikle TOR trafiğini çok güzel analiz eden Emerging Threats rule set‘lerini kullanacağız ve bir de paketin tekrar trafik oluşturması için “Tcpreplay”den yararlanacağız. Ayrıca capture ettiğimiz paketin içerisinde bulunan zaralı trafiğin içeriğini “capMe!” uygulaması ile analiz edeceğiz.

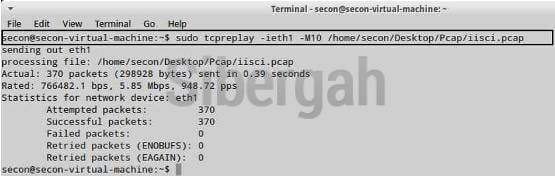

Tcpreplay

Resim-1

Resim-1

Kullanmış olduğumuz IDS inline mode olarak çalışmadığından mirror port değimiz, paketleri offline dinleme için kullanılan bir Ethernet portumuz olaması gerekir. Yukarıdaki şekilde görüldüğü üzere eth1 kullanıyoruz. Analizini yapmak istediğimiz paketi şekildeki komut ile işlenir duruma getirdik. Temel olarak şekilde de gösterdiğimiz gibi tcpreplay pcap dosyasının tekrar işletilmesini sağlamıştır. Ethernet portu paketti okuyup ilgili IDS loglarına yazmıştır.

Snort, Snorby ve capME!

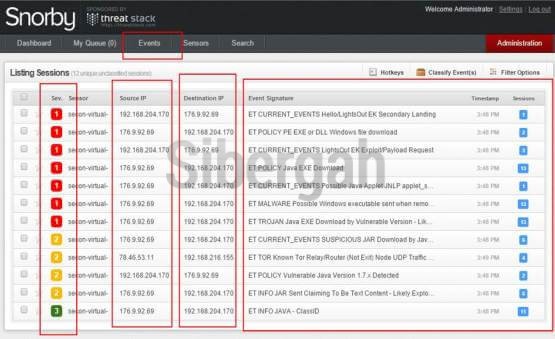

Snort hakkında uzun uzun yazmamızın bir anlamı bulunmamaktadır (Sibergah’tan Snort’la ilgili yararlı Türkçe kaynaklar: 1, 2, 3, 4). Aslında rüştünü gereğinden fazla kanıtlamış ver bir çok uygulamaya temel oluşturmuş bir açık kaynak IDS/IPS sistemidir. Bu uygulama bir çok arayüzle entegre olabilmektedir, ayrıca arayüz olmadan da komutlarla paket işlem sonucunu görebilirsiniz. Ben tercihen Snorby’i daha çok tercih etmekteyim. Çünkü dashboard olarak diğer uygulamalardan daha çok beğeniyorum. Kullanımı daha kolay, hızlı ve anlaşılır. Aşağıdaki ekranda görüldüğü gibi tek ekran bütün özetleri göstermektedir. Bu, ilerideki konularımızda bir çok zararlı uygulama ve aktivite analizi için kullanacağımız temel ekranlardandır. Daha önce size anlattığım gibi Emerging Threats rule set kullanımı ile şekildede görüldüğü gibi TOR trafiği olan IP adresi saptanmıştır.

Resim-2

Resim-2

Resim-3

Resim-3

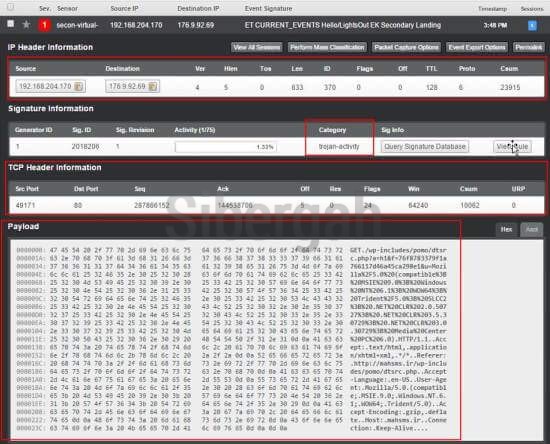

Resim-3’te görüldüğü gibi Snorby dashboard üzerinde bulunan event sekmesini tıkladığımızda Snort’un yakaladığı zararlı aktivitinin ayrıntıları gözlenmektedir. Source IP, destination IP ve zararlının imzası bulunmaktadır. Biraz daha ayrıntıya bakmak istiyorsak yakalanan imzalardan birine tıkladığımızda önümüze daha ayrıntılı bir ekran gelmektedir. Artık paketin tcp header’ına bakmaktayız. Resim-4’te gösterdiğimiz gibi logu header bilgisi, paylod bilgisi ve en önemlisi kategori bazlı control edebiliyoruz.

Resim-4

Resim-4

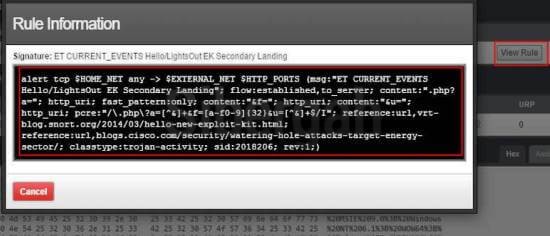

Ayrıca Resim-5’te görüldüğü gibi yakalanan zararlı paketin hangi rule ile yakalandığı da ayrıntılı olarak gösterilmektedir.

Resim-5

Resim-5

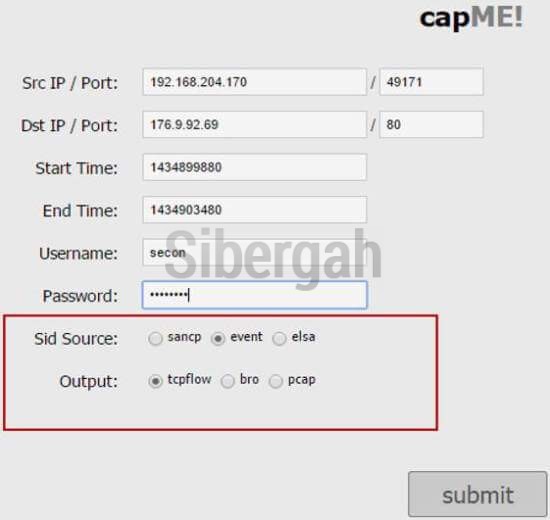

Snorby imkanlarını kullanarak gerektiği kadar paketin analizini yaptık. Bu analiz sonucunda kaynak ve hedef IP adresi, zararlının katagorisi, zararlının hangi rule ile yakalandığı, TCP header bilgisi ve TCP header içindeki payload bilgisine kadar analizini yaptık. Peki paketin içerisini ayrıntılı olarak incelediğimizde tam olarak bize bu paket içerisinde zararlı nasıl gelmiş ve biz nasıl davranmışız gibi ayrıntılarada ihtiyacımız olursa ne yapacağız? Bu ihtiyacımızı da Resim-6’da görüldüğü gibi capME! ürünü ile gidereceğiz.

capME!

Resim-6

Resim-6

capME! uygulaması paket analiz ederken bize birden fazla seçenek vermektedir. Hangi çıktı ile analiz yapmak istersek onunla rahatlıkla analiz yapabilir. Örneğin yukarıdaki gibi “Sid Source=event, Output=tcpflow” seçtiğimde gelen payload içeriği anlamlı olamadığından ben de tcpflow yerine bro seçince aşağıdaki ekranı aldım (Resim-7).

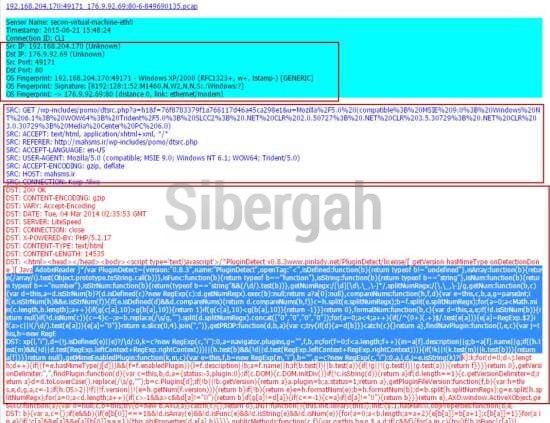

Resim-7

Resim-7

Yukarıdaki log incelendiğinde paket trafiğinin olduğu IP bilgisi, işletim sistemleri ve paketin ayrıntısını görebilmekteyiz. GET isteğini nereye yaptığımız ve bunun sonucunda java payload’un bize hangi durumda geldiğini ayrıntısıyla görebiliyoruz.

İleride daha ayrıntılı paket analizleri yapabilmek için birkaç uygulama ve bu uygulamalar ile nasıl analiz yapıldığını özet bir şekilde anlatmaya çalıştım. Daha sonraki yazılarımda aynı işlemleri yapabilen ancak daha farklı sonuçlar ve ekran verebilen araçlar ve bu araçlarla nasıl analiz yapılacağını analatacağım. Bu anlatımların sonunda rahatlıkla gelişmiş analizler yapabileceğiz ve güncel APT atakları ve malware trafiklerini analiz edebileceğiz. Bir sonraki konuda görüşmek üzere…