Yazının başlığı ilk bakışta bir diş macunu, deterjan veya vücut kremi tanıtımı izlenimi veriyor olsa da, Nessus ve benzeri zafiyet tarama araçlarının herhangi bir ağda çalıştırılırken ağdaki işleyişe, bütünlüğe, trafiğe ve olası kırılganlığa zarar vermeyecek şekilde ayarlanması yani aynı anda hem hassas hem de etkili olacak şekilde kullanılması oldukça önemli. Bu yazıda bütün bir Nessus zafiyet tarama sistemini anlatmak yerine bu tip ayarların üzerinde geçeceğiz.

AYARLAR

Yazıda bahsedeceğimiz ayarlar Nessus ile yapılan gelişmiş zafiyet taramalarının hassas ve etkili olabilmesi içindir; sadece host tarama veya keşfi yapmak için özelleştirilen ayarlara ait değildir. Ayarları göstermek için kullanılan Nessus Manager sürümü 6.5.3 (#40). Ayarlar, çok genel bir sürüm değişikliği olmadığı sürece genelde aynı olmaktadır. Burada bahsetmediğimiz ayarlar, “default” yani varsayılan haliyle bırakılması gereken ayarlardır.

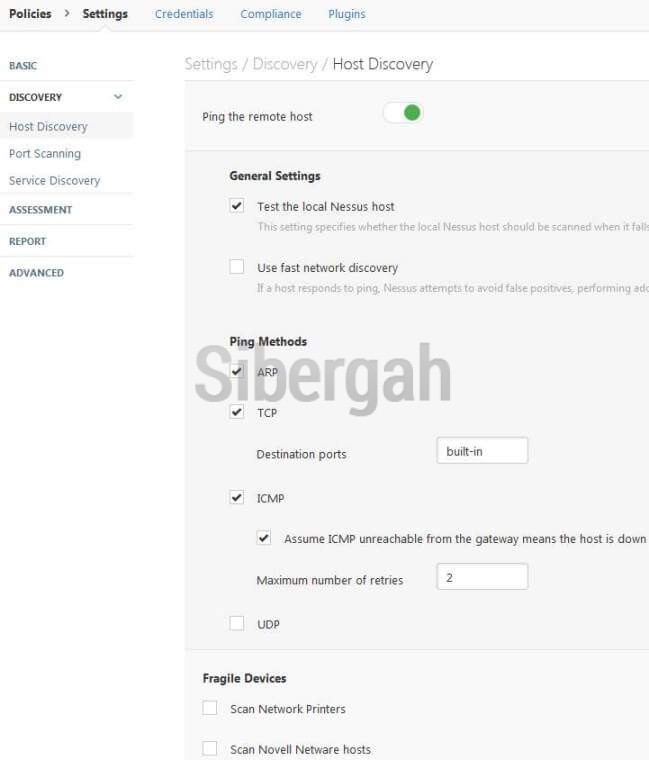

Policies > Settings > Discovery / Host Discovery:

Host keşfi kısımdaki ayarların alttaki resimde görüldüğü gibi yapılması yerinde olur. “Fragile Devices” denilen kırılgan cihazların taramasını gelişmiş taramalar yerine, sırf bu cihazlara özel ayarlara sahip taramalarda yapmakta azami fayda var. Bu yüzden gelişmiş zafiyet taraması ayarlarında “Fragile Devices”ı boş geçiyoruz:

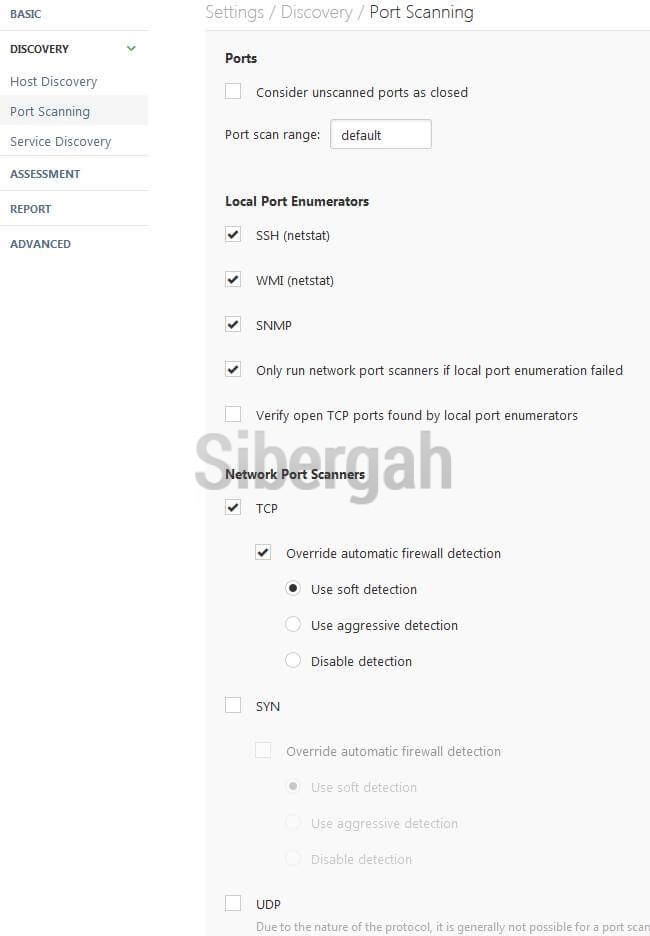

Policies > Settings > Discovery / Port Scanning:

Port tarama kısmındaki en dikkat çekici olan ayar “Network Port Scanners”ın her zaman söylenenin (ve eksik bilinenin) aksine “SYN” taraması değil, “TCP” taraması olarak seçilmesi gerekiyor. SYN taraması hızlıdır! Fakat bazı kurumsal Firewall’ların farklı sürümlerinde var olan bir çeşit state tablosu problemi veya açık olarak biriken SYN bağlantılarını bir süre sonra düşürmemesi yüzünden Firewall’ın bağlantı tablosu bir anda SYN’ler ile dolabilir ve bağlantılar düşürülmeyerek CPU’larda aşırı yükselme sorunuyla karşılaşılabilir. Bu yüzden TCP taraması gibi 3-WAY handshake’in tamamlandığı ve bağlantı tablosunun bağlantıları güvenli bir şekilde kurup, sonrasında sonlandırabildiği bir seçenek her zaman için çok daha güvenlidir ve sistemlerin “availability” halini korumayı sağlayacaktır. Bir de sonuçta siz zafiyet taramasını haberli ve bilinçli olarak yapıyor, gizli ve yakalanmayacak bir şekilde gerçekleştirmiyorsunuz. Bu yüzden TCP ile aramanızda hiçbir mahzur yoktur. TCP taramanın tek dezavantajı ise SYN taramaya göre sadece çok az daha yavaş oluyor olmasıdır.

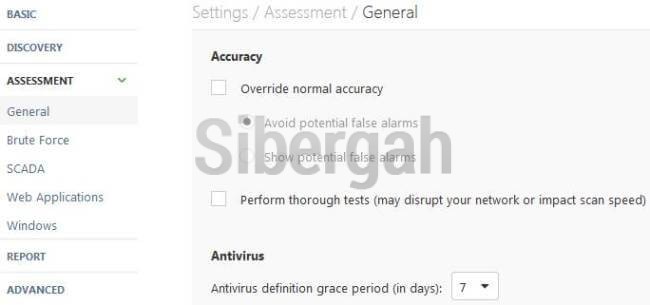

Policies > Settings > Assesment / General:

Değerlendirme kısmına ait olan ayarlarda “Accuracy” kısmını olduğu gibi bırakıp, “Perform thorough tests” kısmını ise isteğe bağlı ve daha detaya inmek istediğiniz zaman kullanmalısınız. Çünkü “Perform thorough tests”i seçince Nessus eklentilerine daha fazla ve derin testler yapmasına izin vermiş oluyorsunuz. Bu durum taramayı uzatabilir, ağı boğabilir ve görünür ölçüde performans problemine neden olabilir. Bu yüzden bu tip derin taramaları geceleri olacak şekilde ve sınırlı bir ağda yapmakta yarar var.

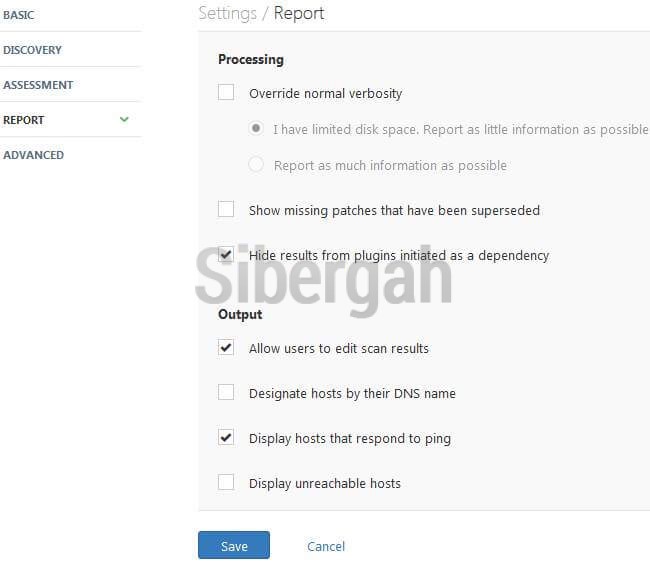

Policies > Settings > Report:

Raporlama kısmındaki ayarlarda sonuçlarda birbirinin yerine geçen güncellemelerden kayıp olanların gösterilmesini engellemek için “Show missing patches that have been superseded”i boş ve birbirlerine bağımlı olarak çalışan eklentilerin sonuçlarını da ayrı ayrı göstermeyi önlemek için “Hide results from plugins initiated as a dependency”i boş bırakmakta yarar var. Ayrıca host’lara varsa DNS kayıtlarının atanması seçmeyerek de taramayı hızlandırabilirsiniz:

Policies > Settings > Report:

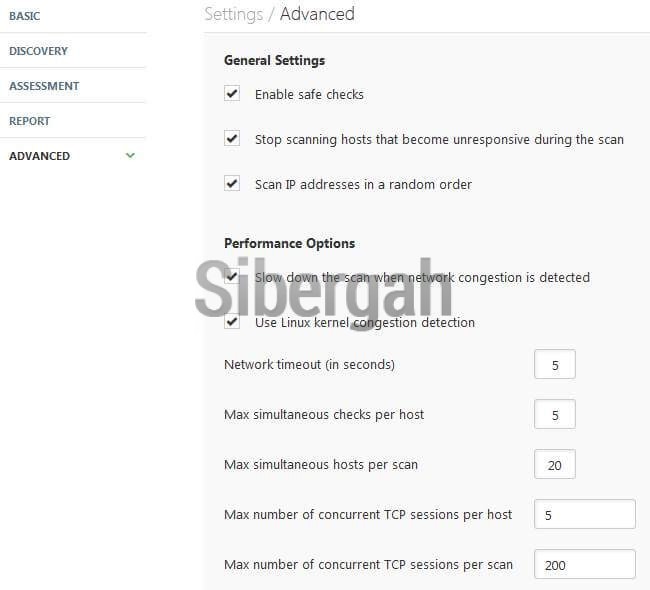

Gelişmiş ayarlar kısmında ideal olan ayarların altta görülen resimdeki gibi bırakılması oldukça önemli. Bunlar ilk bakışta düşük değerlermiş gibi görünse de, ağı ve cihazları yormamak adına başınızı ağrıtmayacaktır. Özellikle performası en çok etkileyen ayarlarda:

- Max simultaneous checks per host – Nessus’un host başına maksimum eş zamanlı yapacağı kontrol sayısını belirler (5).

- Max simultaneous hosts per scan – Nessus’un tarama başına maksimum eş zamanlı tarayacağı host sayısını belirler (20).

- Max number of concurrent TCP sessions per host – host başına açılacak eşzamanlı maksimum TCP oturum sayısını belirler (5).

- Max number of concurrent TCP sessions per scan – tarama başına açılacak eşzamanlı maksimum TCP oturum sayısını belirler (200).

Bunların dışında:

- Taramaları trafiğin en stabil olduğu geceleri yapmanın,

- Felaket ortamları ile canlı ortamlar arasındaki replikasyon trafiğinin yoğun olduğu zamanlarda tarama yapmamanın,

- Tüm ağı bir anda taramak yerine segmentlere ayırarak veya hedef odaklı tarama yapmanın,

- Nessus’a domain administrator hesabı ve Linux cihazlarda ön tanımlı olan bir hesabı (credentials) önceden tanımlamanın

etkili ve hassas zafiyet taraması yapmada püf noktaları olduğunu göz önünde bulundurmakta büyük yarar var.