Microsoft SMB (Server Message Block) protokolü üzerinden Windows Single Sign-on (SSO) mekanizmasını istismar eden bir zafiyette özellikle Windows 8 ve 10’da Internet Explorer veya Edge tarayıcısı ile ziyaret edilen masum bir web sayfası veya Outlook üzerinden açılan bir mesaj yüzünden parola özet bilgisi (NTLMv2) dahil Windows giriş ile Windows domain ve Microsoft Live hesap bilgileri anında sızabiliyor.

Orijinali 14 Mart 1997’de Aaron Spangler tarafından ortaya çıkarılmış “WinNT/Win95 Automatic Authentication (IE Bug #4)” adlı bir zafiyete dayanan ve 2015’teki Black Hat konferansında da “The French Kiss attack” olarak tekrar farklı bir şekilde uygulanan ve bu sefer de Windows’a artık Microsoft Live hesap bilgileri ile giriş yapılabilmesi sayesinde tehlikesi daha ileri boyutlara ulaşan bu zafiyet doğrudan basit bir şekilde uygulamaya konularak internetteki harici SMB sunucuları yoluyla kolayca uygulanabilmiş ve kanıtlanabilmiş oldu. Zafiyetin istismar edilmesi için man-in-the-middle zorunluluğu bulunmuyor. Ayrıca istismarın kolayca uygulanabilmesi ve özel bir exploit gerektirmemesi bu açığı özellikle Windows domain yapısının olduğu kurumsal altyapılar için çok daha tehlikeli hale getiriyor.

SMB protokülünde Windows SSO’unun uygulanması sırasında doğan bu zafiyette özellikle Windows 8 ve Windows 10 kullanıcıları:

- eğer bilgisayarlarında Microsoft Live hesap bilgileri ile giriş olanağını aktif hale getirmişlerse doğrudan bu kullanıcı giriş bilgilerini ve parola özetlerini,

- bilgisayardaki lokal Windows hesap bilgilerini,

- ve en kötüsü de kurumsal ortamlardaki cihazlardan kurumun Windows Domain ile kullanıcı bilgileri ve NTLMv2 parola özetlerini

doğrudan karşı tarafa otomatik olarak göndermiş oluyor. Bunların yanında IPSec VPN bilgileri de dışarıya sızabiliyor. Microsoft Live hesap bilgisinin ele geçirilmesi durumunda varsa Microsoft’ta kullanılan diğer OneDrive, Outlook, Office 365, Windows Mobile, Bing, Xbox Live, MSN ve Skype hizmetleri de otomatik olarak tehlikeye düşmüş oluyor.

Saldırının Gerçekleşme Şekli

Aslında geçmişi 15-20 yıla uzanan bu zafiyeti istismar etmek için:

- Saldırgan bir web sayfasına veya bir e-posta mesajına hedef olarak “file://” veya “\\” ile başlayıp kendi SMB adresini gösteren bir resmi (<img src=”file://…”) veya linki (<a href=”\\…”>) yerleştiriyor. Bu yerleştirilen bağlantı da saldırganın uzaktaki SMB sunucusu olabiliyor.

- Saldırgan SMB sharing içeren bu hazırladığı sayfayı ziyaret edilmesi için masum bir web adresinde yayınlıyor veya içeriğini bir e-posta olarak hedefli kullanıcılara yolluyor.

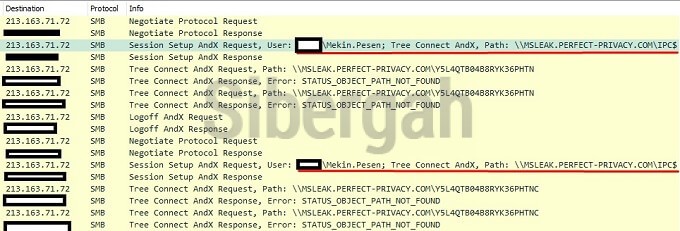

- Ardından masum kullanıcılar bu sayfayı Internet Explorer veya Edge tarayıcısında ziyaret ettiği veya bir mesaj olarak yollanmışsa da Outlook üzerinde açtığı andan itibaren Windows Logon SSO (Single Sign-on) sayesinde kullanıcının mevcut giriş bilgileri otomatik olarak internetteki bir SMB share ortamına gönderilmiş oluyor. Çünkü adres bir SMB sharing’e bağlanmaya çalıştığı için, Internet Explorer, Edge veya Outlook da bu adresin lokal mi yoksa internette public bir adres mi olduğuna bakmadan ve kullanıcının karşısına bir login form göstermeden mevcut bilgileri SSO (Single Sign-on) sayesinde otomatik olarak karşı tarafa yollanmış oluyor.

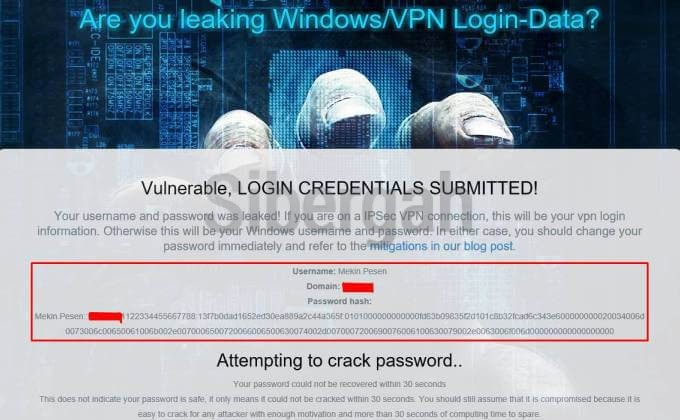

Böylece Windows domain ve Microsoft Live hesap bilgileri karşı tarafa sızmış oluyor. Dışarı sızan bu bilgilerden kullanıcı adı, domain adı ve bilgisayar adı açık yani şifresiz, parola bilgisi ise NTLMv2 hash şeklinde olmaktadır. Hesap bilgileri dışarıya sızdıktan sonra NTLMv2 hash’a karşı parola kırma saldırıları gerçekleştiriliyor. İşte tam bu noktada da eğer parola 8 karakter veya altında ise ve de güçlü karakterlerle oluşturulmamışsa kırılması an meselesi olabiliyor. Diğer türlü ise hash’ın kırılması parolanın durumuna göre uzayabiliyor ama hiçbir şekilde kırılamaz diye bir durum pek söz konusu olamıyor.

Hesap Bilgilerinizin Sızıp Sızmadığını Test Edin

Windows domain ve Microsoft Live hesap bilgileri sızıntısını Internet Explorer ve Edge browser kullanarak test edebileceğiniz siteler şunlardır:

- http://msleak.perfect-privacy.com/ – bu adresi ziyaret edip “I understand, start the test” düğmesine basmanız test için yeterli olacaktır.

- http://witch.valdikss.org.ru/ – bu adresi ziyaret eder etmez hesap bilgilerinizin alınması test ediliyor.

Bu sitelerde yapacağınız testler sonucu hesap bilgileriniz internete çıkacağı için sızan/çıkan hesaplara ait parolaların hemen değiştirilmesi faydanıza olacaktır.

Saldırıya Engel Olmanın Yolları

Microsoft bu “bilgi toplama” tekniğini (tam olarak bir zafiyet gibi adlandırmıyor!) bildiğini ve bunun için yamadan daha ziyade alınabilecek önlemler olduğunu söylüyor. Windows domain ve Microsoft Live hesap bilgileri sızıntısına engel olmanın en basit ve hızlı yolu ise kurumsal ortamlarda internete bakan firewall üzerinden dışarıya giden SMB paketlerinin kullandığı portları kapatmaktan geçiyor. Alınabilecek önlemleri kurumsal ve bireysel olarak ayırmak daha faydalı olacaktır.

→ Kurumsal ortamlar için:

- İnternet tarafına bakan firewall üzerinde internet IP’lerine (public IP adresleri) doğru TCP 137, 138, 139 ve 445 nolu portları engellemek.

- İnternet ortamındaki network paylaşımlarına erişirken Internet Explorer, Edge ve Outlook kullandırmamak.

- Kurumsal client cihazlarda Windows firewall’unda veya endpoint antivirüs programlarında internet IP’lerine (public IP adresleri) doğru TCP 137, 138, 139 ve 445 nolu portları engellemek (engress filtering).

- Endpoint Windows cihazlarında Microsoft hesabını kullanmamak.

- Group Policy kullanarak “Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options -> Network security: Restrict NTLM: Outgoing NTLM traffic to remote servers” kaydı için “Deny all” değerini belirlemek. Tabii bunu uygulamanın canlı ortamda bazı fonksiyonların iptaline neden olabileceğini de hesaba katmak gerekir. Çünkü cihazdan NTLM çıkışı tamamen engellenmiş oluyor. Bu yüzden bazı lokal IP adreslerini istisna (exception) olarak belirlemek ve eklemek gerekiyor. Bunun için de “Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options -> Network security: Restrict NTLM: Add remote server exceptions for NTLM authentication” kaydına gidip istisna olarak eklenmesi gereken yerel/lokal IP adresleri cihazlara tanıtılabilir.

→ Son kullanıcılar (bireysel ev kullanıcıları) için:

- Bilgisayardaki Windows firewall’unda veya endpoint antivirüs programlarında internet IP’lerine (public IP adresleri) doğru TCP 137, 138, 139 ve 445 nolu portları engellemek (egress filtering).

- Windows bilgisayara giriş yapmak için Microsoft hesabını kullanmamak.

- İnternet ortamındaki network paylaşımlarına erişirken Internet Explorer, Edge ve Outlook kullanmamak.

- Windows Registry Editor’ünde (kayıt defteri) “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0” uzantısına şu kayıtları girmek: “RestrictReceivingNTLMTraffic”=dword:00000002 ve “RestrictSendingNTLMTraffic”=dword:00000002.

Windows domain ve Microsoft Live hesap bilgileri sızıntısının ayağa bu kadar düşecek şekilde yapılabiliyor olması güvenlik yaklaşımının özellikle kurumsal Windows mimarilerde bir daha gözden geçirilmesini ve üreticiye bu konuda asla güvenilmemesi gerektiğini bir kez daha zorunlu kılıyor.

Referanslar